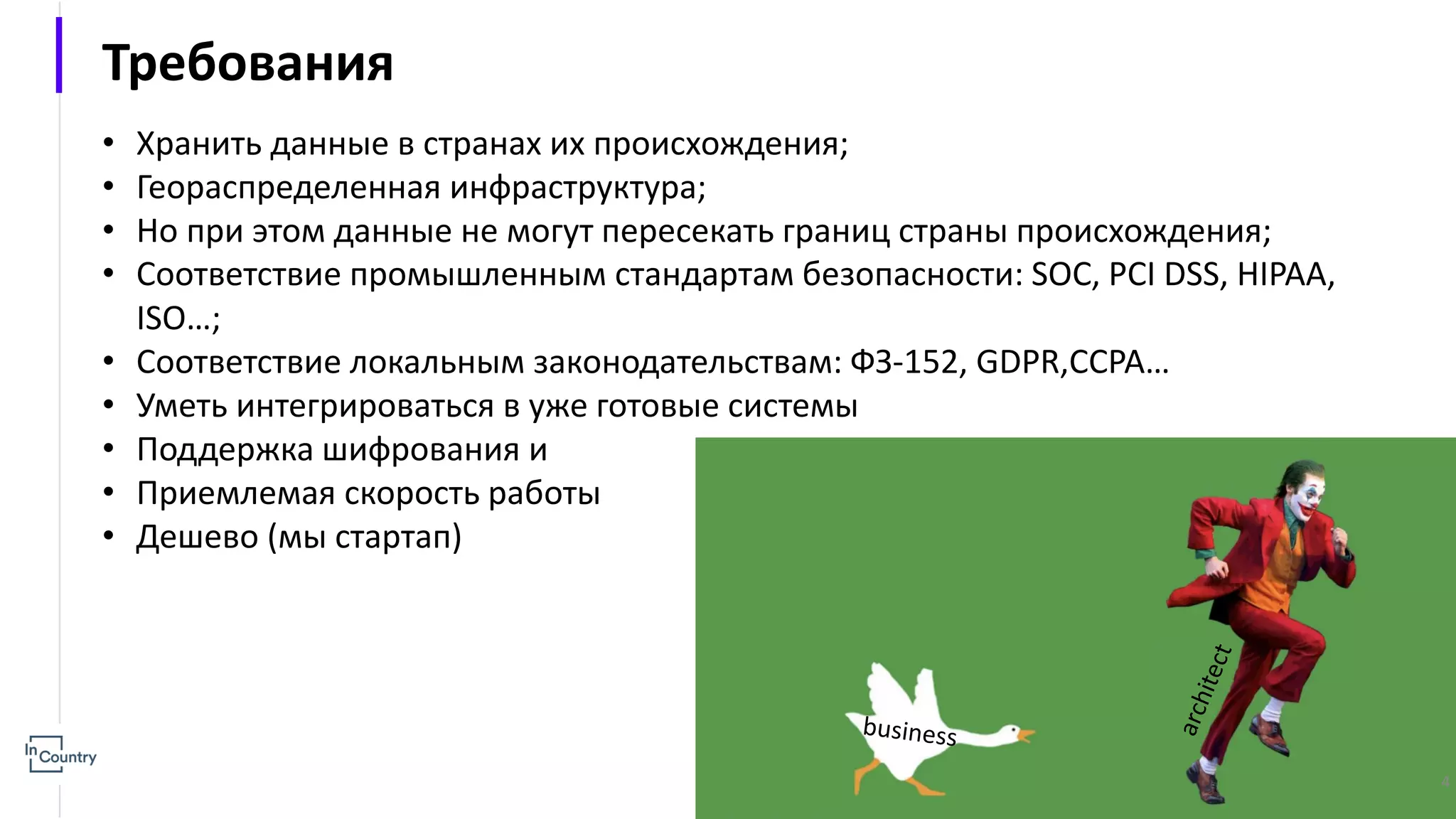

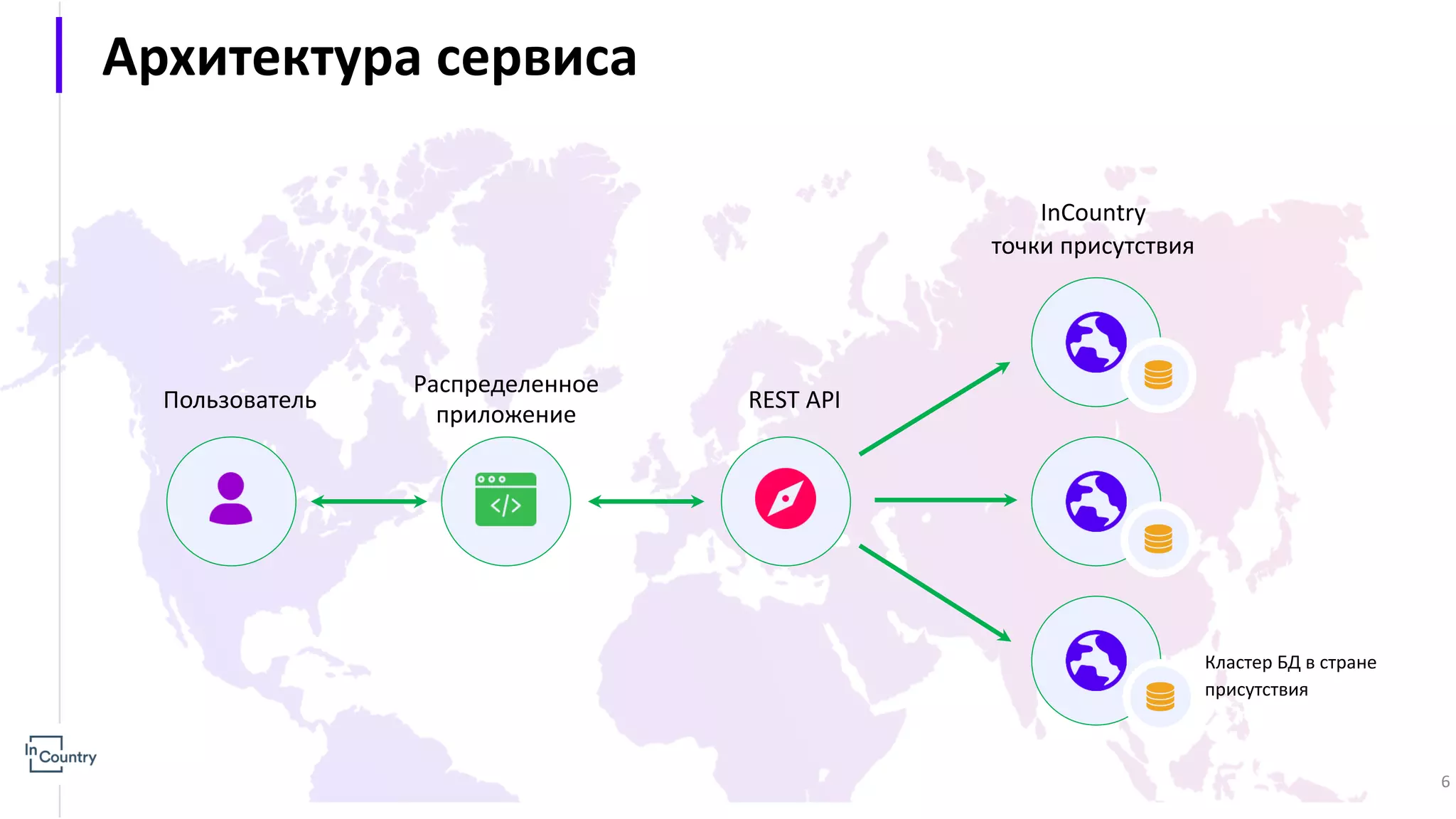

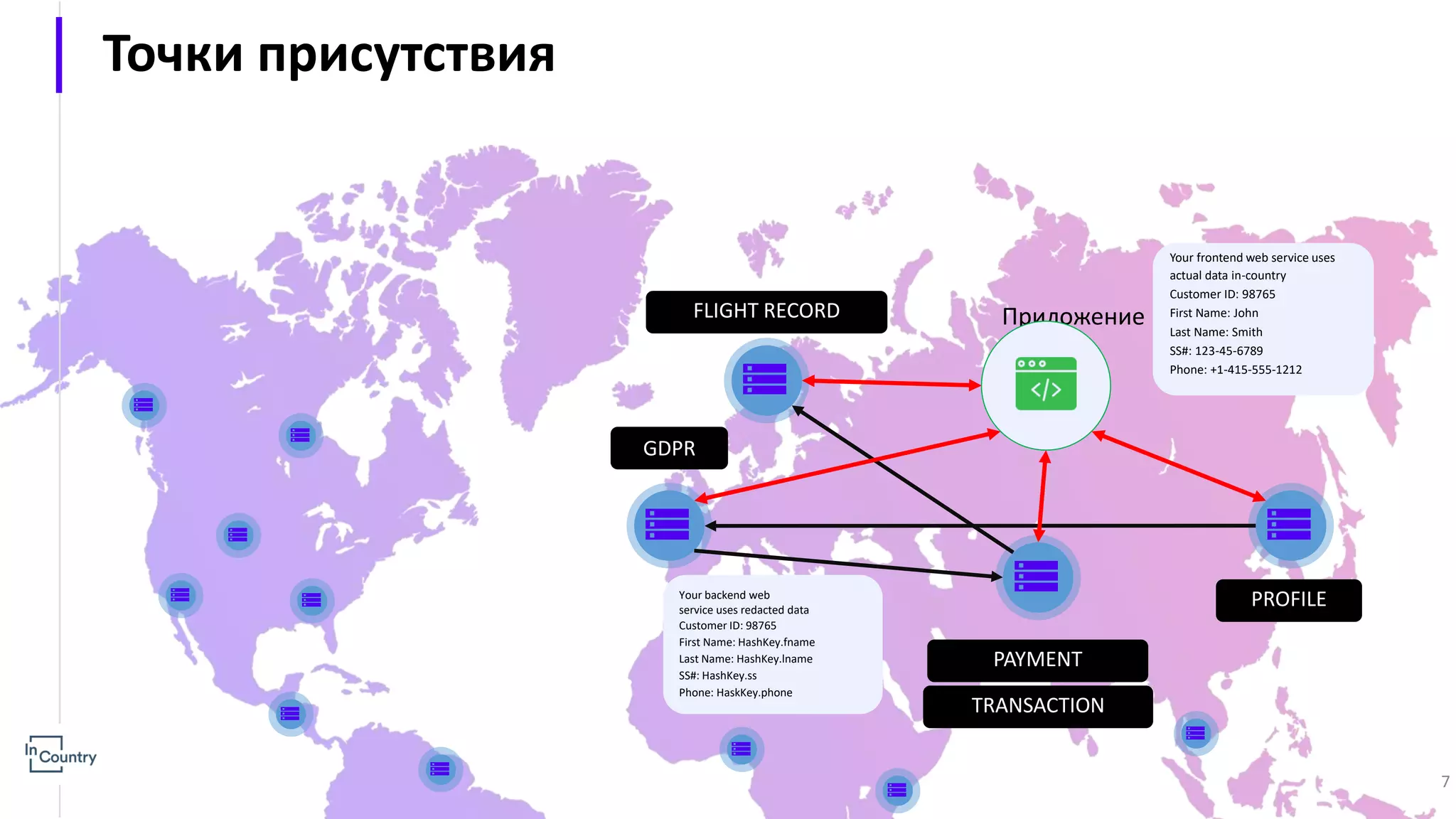

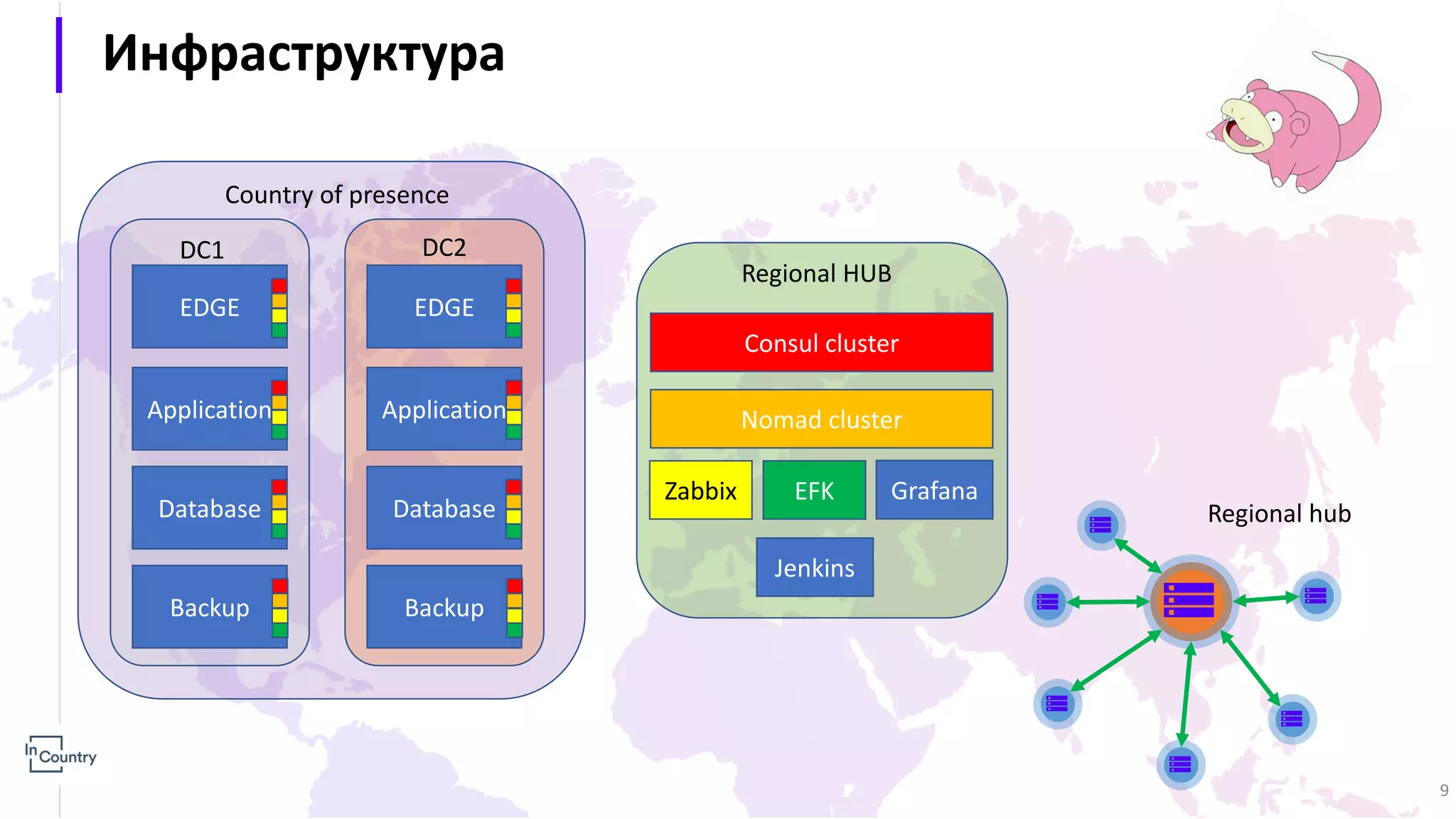

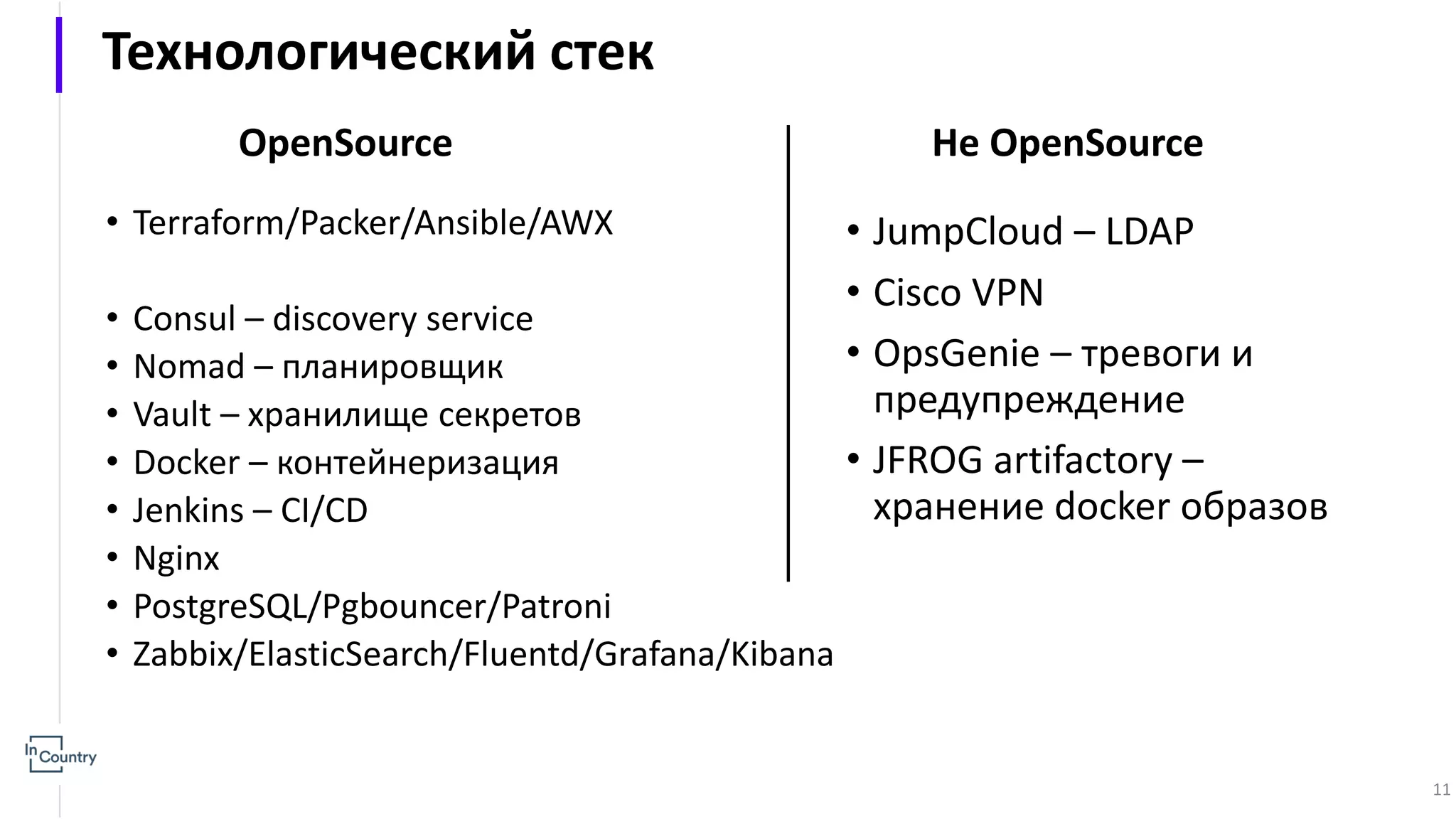

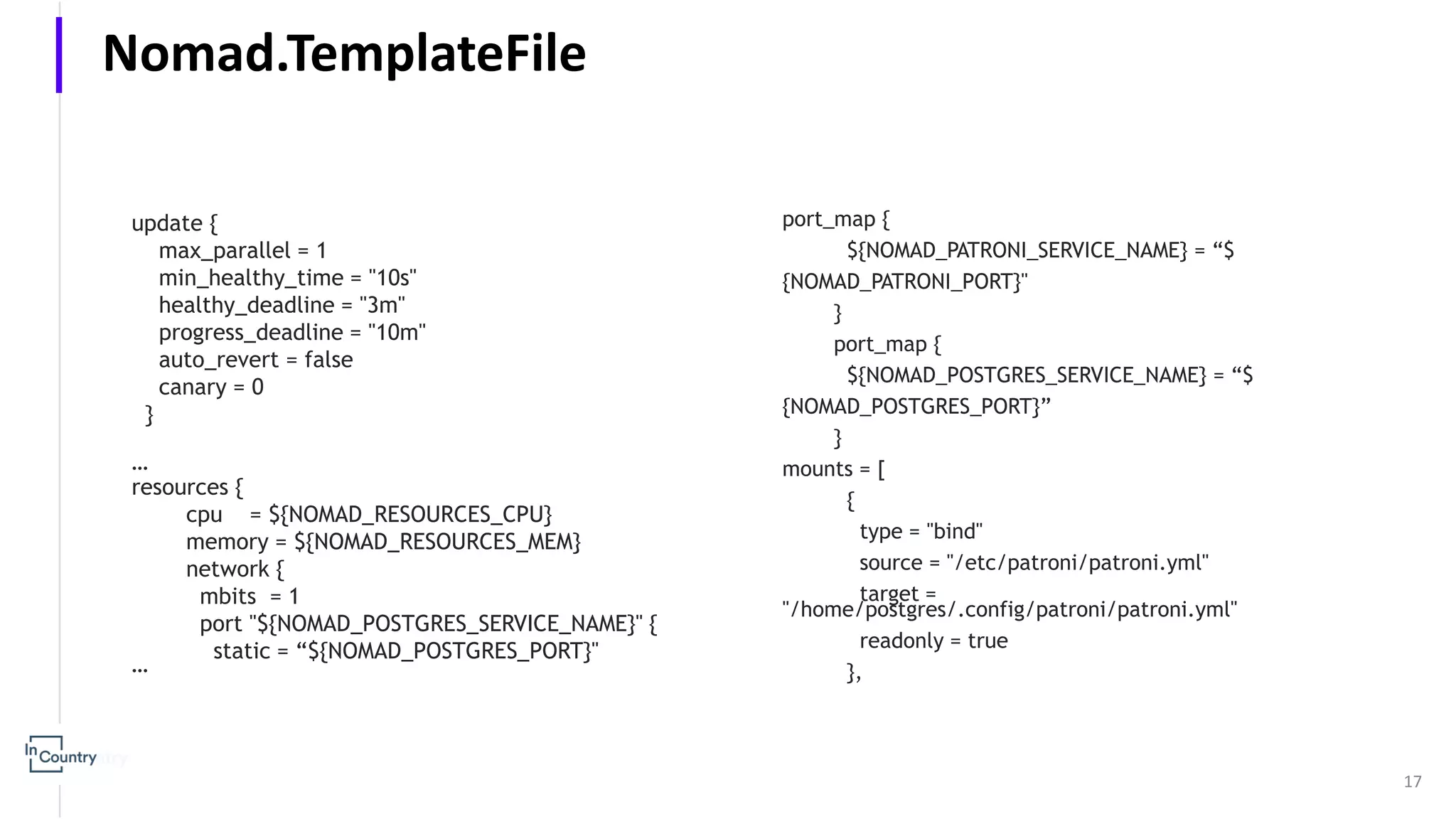

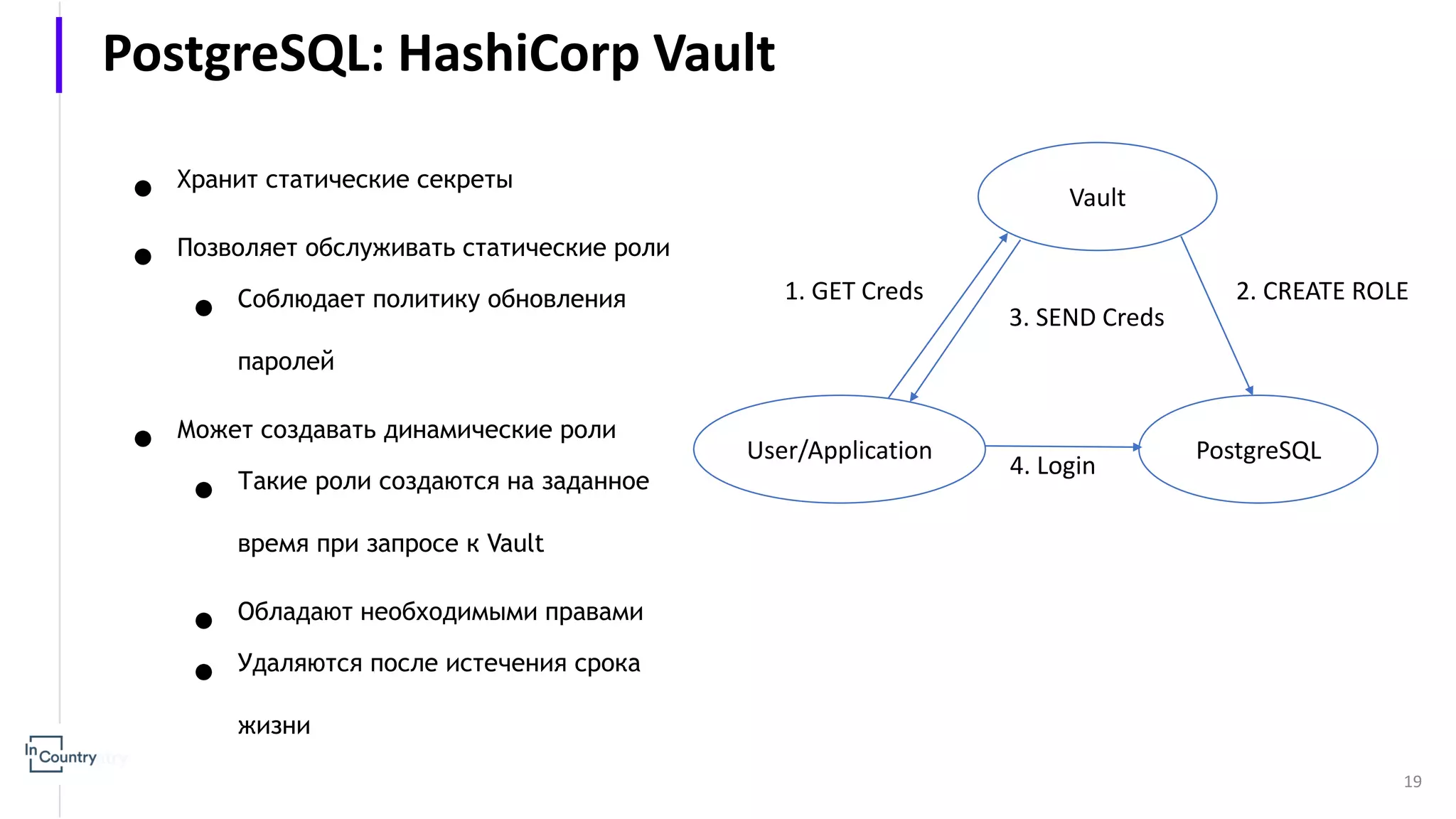

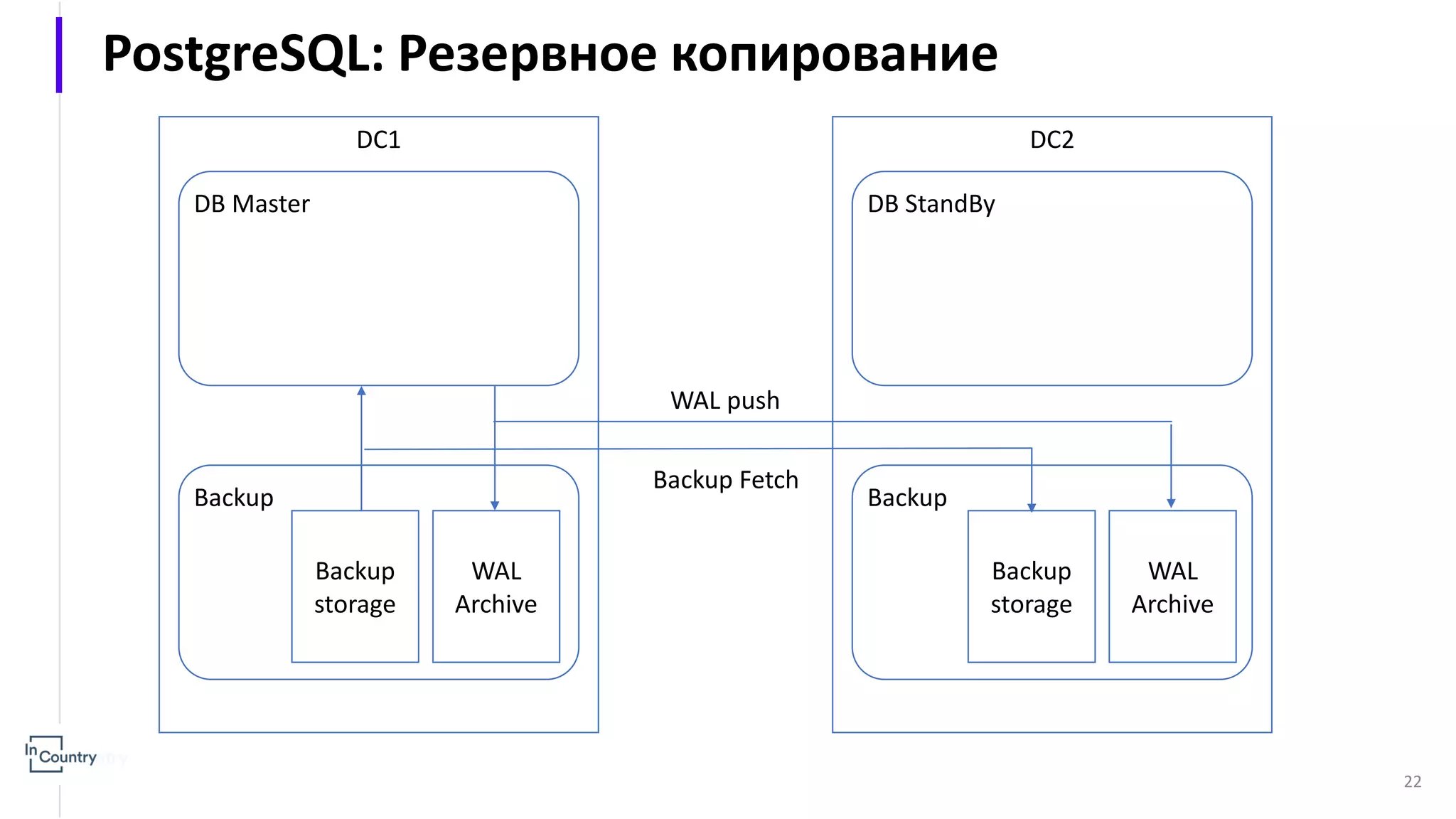

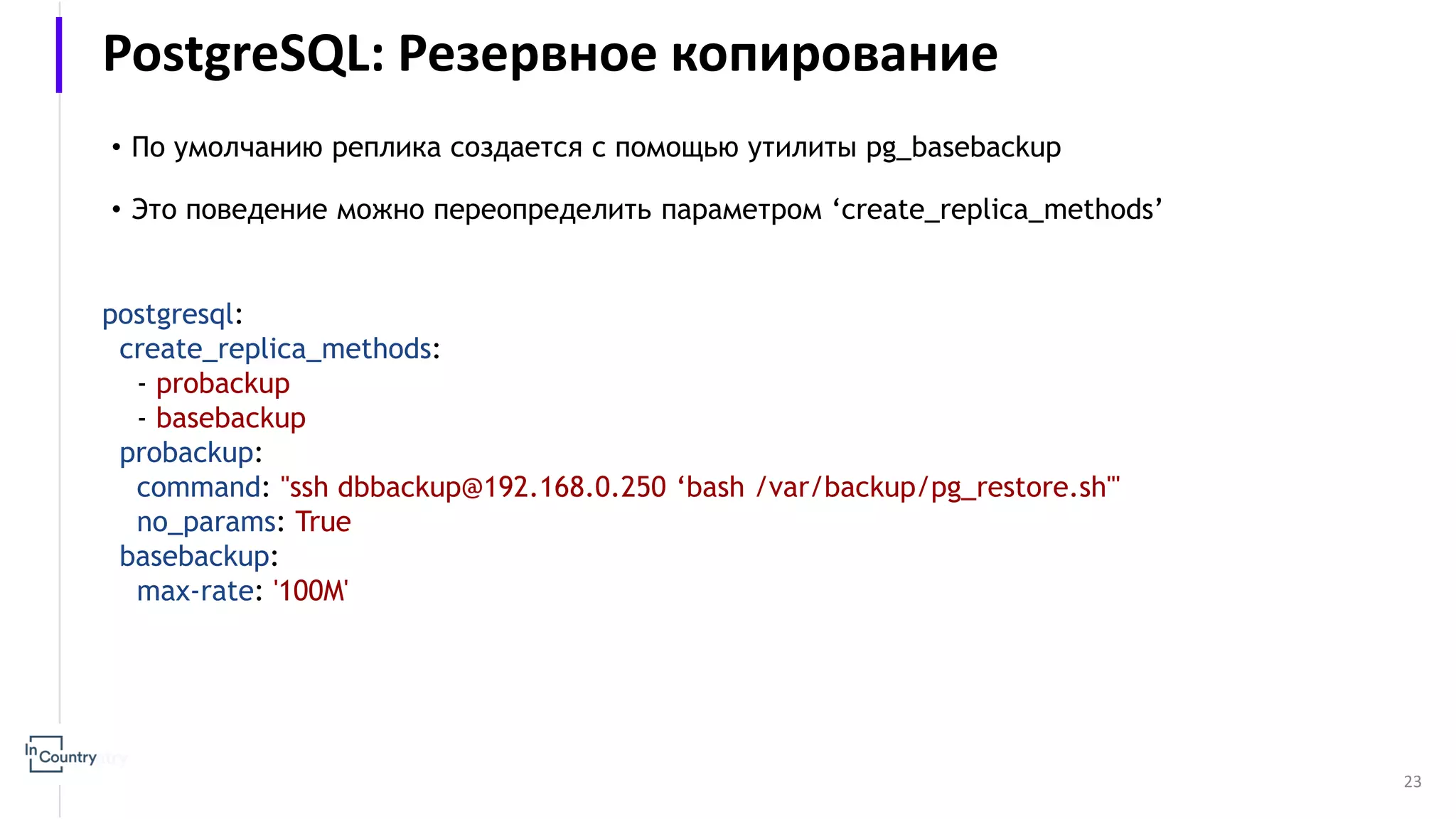

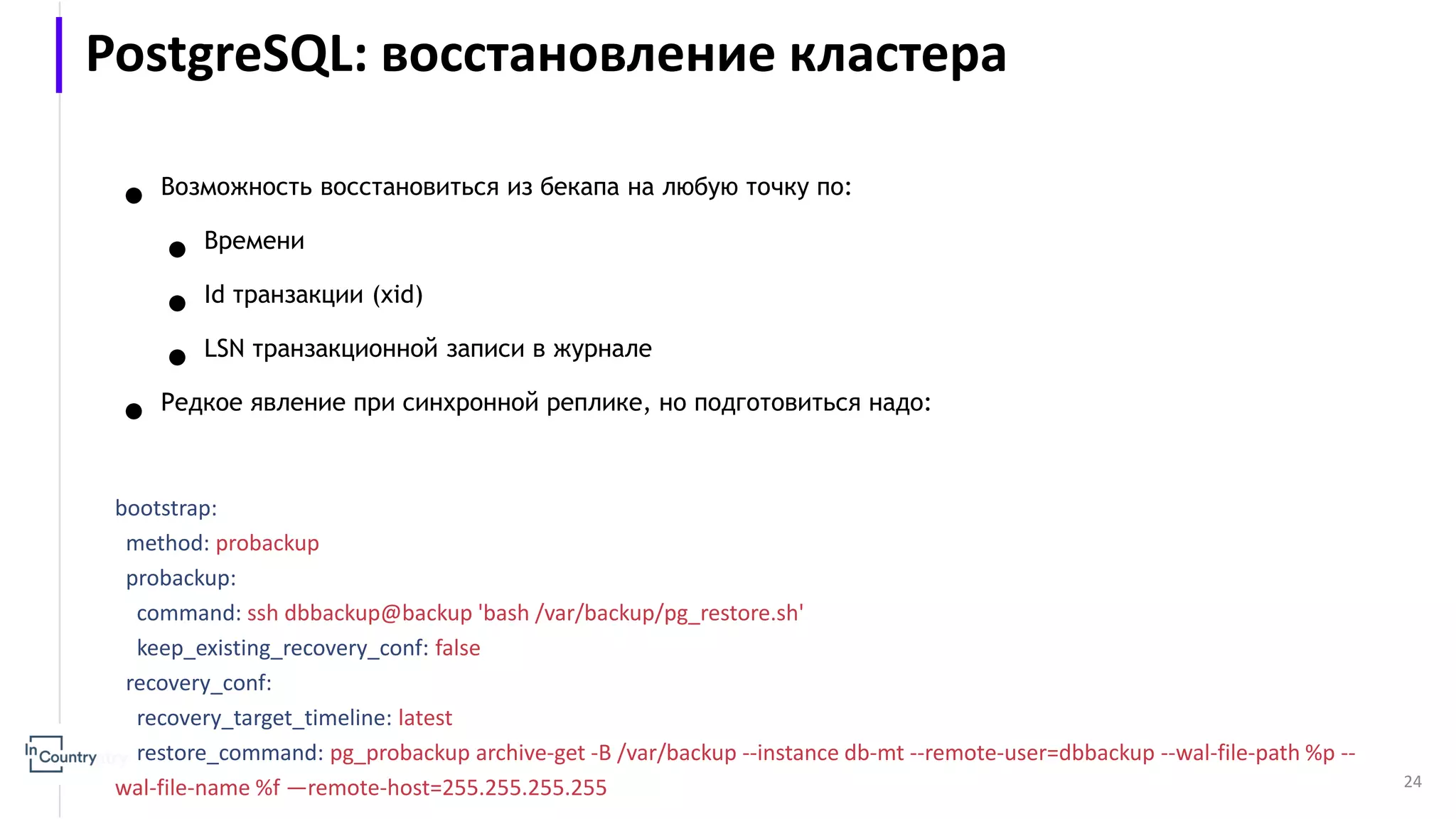

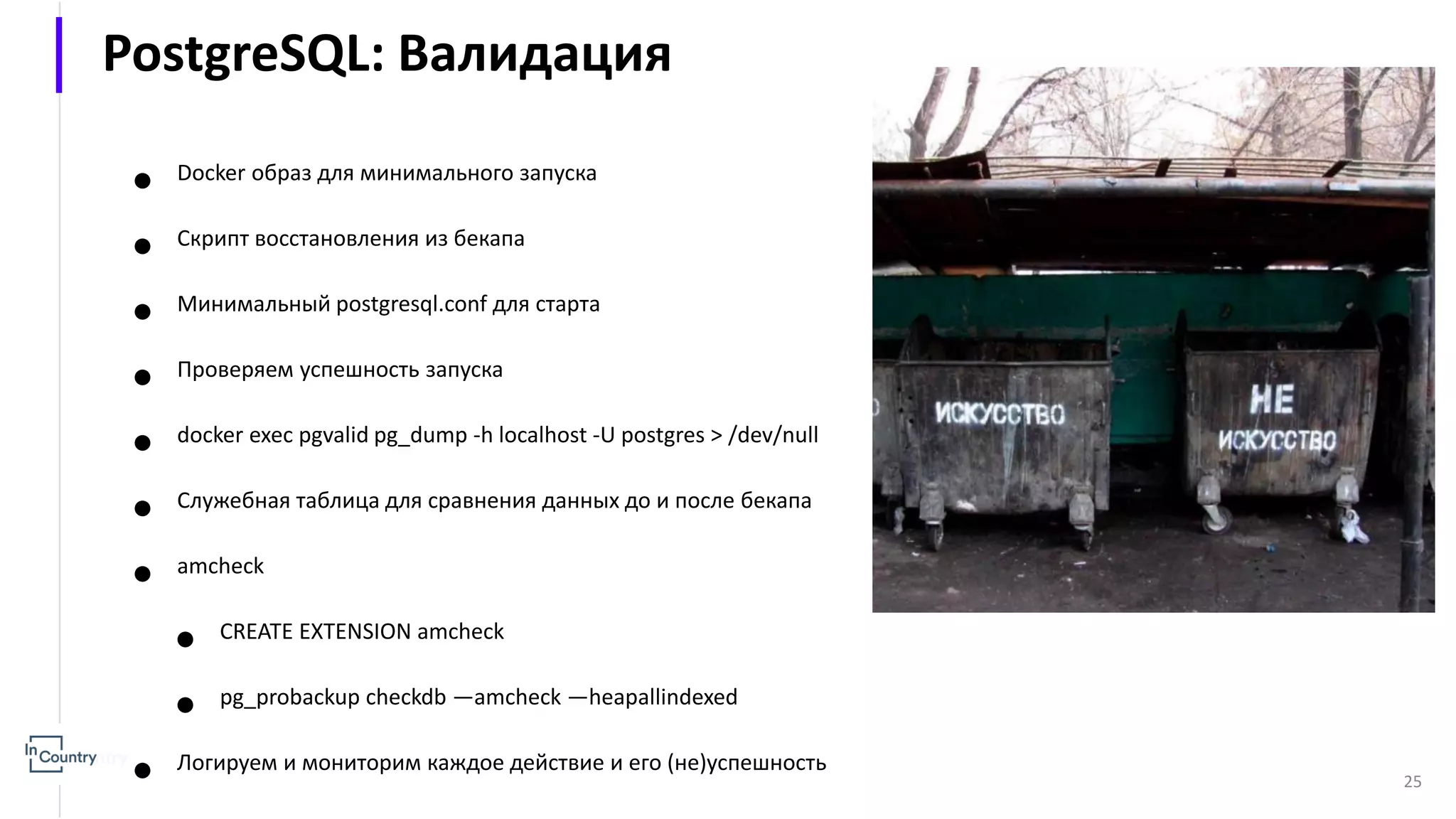

Документ описывает инфраструктуру для локального хранения регулируемых данных в 62 странах, включая требования к обработке и хранению персональных данных. Он предлагает решения, такие как REST API и SDK для интеграции с существующими системами, а также подчеркивает важность соответствия требованиям безопасности и локальным законам. Также рассматривается архитектура сервиса, технологии и инструменты, используемые для обеспечения высокой доступности и безопасности данных.